PENDAHULUAN

Perkembangan yang pesat dibidang teknologi komputer,

elektronik, telekomunikasi maupun mekanik telah menghasilkan berbagai aplikasi

canggih dan cerdas yang merubah kehidupan manusia pada saat ini dan mendatang.

Pada kenyataannya sebagian besar rumah hanya dijadikan tempat peristirahatan,

sedangkan untuk mengontrol ataupun memonitor dilakukan dengan cara manual,

dengan kata lain dikerjakan sendiri oleh pemilik rumah.Terkadang muncul

pemikiran untuk memiliki rumah yang benar-benar bisa mengerti keinginan

pemiliknya, membayangkan rumah yang cukup cerdas (smart home) untuk bisa

mengurangi beban kerja di rumah. Apalagi jika bisa memiliki akses kontrol dan

monitoring secara melalui sebuah komputer (server).

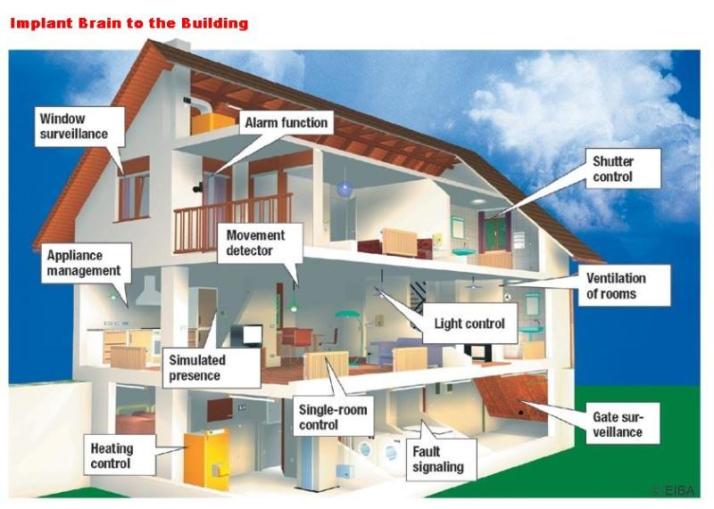

Komponen Smart Home

Sistem rumah cerdas adalah sistem yang terdiri dari beberapa

komponen pendukung yang saling berinteraksi satu sama lain. Sebuah rumah dapat

dikatakan sebagai rumah cerdas apabila memiliki

Aplikasi Smart Home

Berbagai aplikasi sistem rumah cerdas

dikembangkan dengan berbagai fitur sebagai konsep

rumah masa depan. Aplikasi yang dibuat dibedakan

dari segi fungsi dan tujuan masing-masing. Aplikasi

tersebut ada yang dibuat khusus menangani satu

fungsi seperti untuk sistem keamanan saja, ada pula

yang merupakan gabungan dari beberapa fungsi

seperti aplikasi sistem kontrol dan monitoring atau

lainnya. Beberapa contoh aplikasi sistem rumah

cerdas adalah seperti pada tabel

Arsitektur Smart Home

Pada perancangan

sistem ini menggunakan berbagai aplikasi yang saling berhubungan satu sama

lain, dengan mikrokontroler AT89S51 sebagai pengatur dan pengendali seluruh

perangkat pada sistem smart home yang kemudian dihubungkan dengan komputer

sebagai pusat kontrol melalui interface RS232, komunikasi antara komputer

dengan mikrokontroler tersebut menggunakan data serial dan menggunakan bahasa

pemograman Visual Basic 6.0

Penyusunan Basis Data

(Database)

Dalam monitoring kegiatan user pada apliaksi smart home ini

adalah dengan pembuatan basis data. Basis data ini dibuat menggunakan Microsoft

Access dan data yang digunakan dalam aplikasi ini terbagi menjadi 2 (dua)

tabel, yaitu

a. Tabel monitoring user Tabel berfungsi untuk menyimpan

semua aktifitas informasi tentang pengontrolan maupun monitoring

b.Tabel warning/error report Tabel warning/error report

digunakan untuk menyimpan pesan secara default, dengan tujuan Home Automation

Internal Network Intelligent agar user

dapat dengan mudah mengetahui keadaan rumah saat terjadi gangguan

Koneksi Pengiriman

Data

Setelah semua proses pembacaan data dan error report

dilakukan dan jika proses query berhasil maka selanjutnya data yang berisi

informasi tersebut kemudian akan dikirim melalui port 1 dari PC untuk

ditampilkan pada sistem aplikasi smart home. Proses pengiriman data ini melalui

komunikasi data RS-232

Koneksi Basis Data

Koneksi dengan basis

data dilakukan dengan menggunakan model koneksi Adodc (ActiveX Data Objects)

dan memanfaatkan fasilitas Microsoft Data Access Control menggunakan interface

Connection Strin

Proses Penerimaan

Data

Membaca data serial

yang dikirim oleh mikrokontroler, program visual basic ini harus mengaktifkan

COM. Komponen tersebut harus diset baudrate, output, dan buffer agar dapat

melakukan komunikasi

Serial Port

Menggunakan komunikasi serial antara Controller dengan

komputer melalui pin Rx, Tx dan ground dengan property 2400, n, 8, 1 yang

berarti baudrate 2400, tanpa parity, 8 bit data dan stop bit

1.

Rangkaian untuk komunikasi data serial digunakan

RS 232 yang merupakan IC MAX232 dari Maxim. IC ini menggunakan 2 buah receiver

dan

2.

2 buah transceiver dalam satu IC. Gambar 3

menunjukkan rangkaian dari RS 232. Perlu diperhatikan saat menggunakan akses

serial port adalah pin Rx dan Tx pada RS 232 dan nomor port (Com1 atau Com2)

dan property komunikasi yang terdiri dari baudrate, data rate, parity dan stop

bit. Gambar 4 adalah urutan pin pada serial com DB9

Interkoneksi komputer

dengan mikrokontroler

Dalam simulasi ini

digunakan sebuah komputer dengan perangkat rangkaian smart home yang

dihubungkan dengan sebuah kabel data Serial RS- 232, seperti terlihat pada

gambar 5 dibawah. Interkoneksi ke port com 1 pada komputer, dengan port Tx dan

Rx pada mikrokontroler dilakukan melalui kabel serial RS-232.

Sumber http://journal.uii.ac.id/index.php/Snati/article/viewFile/1239/1039